La sicurezza è nelle mani degli uomini

La vicenda della società di Milano che acquisiva informazioni riservate solleva molte domande su come lo Stato protegge i nostri dati

La difesa contro gli attacchi informatici deve essere una priorità dello Stato, ma ancora di più deve esserlo rispetto ai comportamenti errati del proprio personale, colposi o dolosi che siano

Laura Turini

Il dossieraggio al centro dell’inchiesta della Divisione distrettuale Antimafia di Milano, ha ad oggetto la costituzione di banche dati con informazioni riservate, non liberamente accessibili, di personaggi più o meno noti, e spaventa non solo per l’ampiezza del fenomeno ma soprattutto per la fragilità del sistema.

All’improvviso, gli italiani, che per la maggiore parte regalano i propri dati in cambio di un indirizzo di posta gratuito o di una barretta di cioccolata, si sono svegliati scoprendo che la propria vita può finire nelle mani di chiunque ed essere venduta nel “mercato nero dei dati”, come lo ha definito il procuratore nazionale antimafia, Giovanni Melillo, in una conferenza stampa.

Quello che è accaduto, più o meno, lo sappiamo anche se non è escluso che molto altro debba venire alla luce.

Protagonista della vicenda sembra essere la Equalize S.r.l., società facente capo a Enrico Pazzali, presidente di Fondazione Fiera, oggi dimissionario, dedita ad attività di business intelligence e di valutazioni di reputazione aziendale, che ha una società clone, la Equalize Ltd, in Gran Bretagna, Stato da cui sarebbero partiti alcuni accessi alle banche dati italiane coinvolte nell’inchiesta.

Le due società sembrano avere agito come centro di raccolta dei dati di migliaia di persone, creando banche dati illegali, ricche di informazioni riservate attraverso le quali, come ha dichiarato il pm Francesco De Tommasi, possono «tenere in pugno cittadini e istituzioni e condizionare dinamiche imprenditoriali e procedure pubbliche, anche giudiziarie», tanto che si parla di rischio per la democrazia.

Un fatto gravissimo, ma non certo nuovo, che si differenzia da precedenti casi per la struttura organizzativa e per le dimensioni. Uno degli indagati, Nunzio Samuele Calamucci, gestiva dati per almeno 15 terabyte, che non sono davvero pochi.

Ma com'è potuto accadere? Questa è la domanda che ci poniamo, la cui risposta è forse più banale di quello che una trama del genere lascerebbe immaginare. Non siamo di fronte a sofisticati hacker che dall’esterno hanno “bucato” i sistemi di protezione del ministero dell’Interno o ad abilissimi spie, ma alla più pleonastica storia di un tradimento, come accade nelle migliori famiglie.

In pratica, chi aveva le credenziali per accedere ai dati lo ha fatto, ma per uno scopo diverso, e direi contrario, al suo compito istituzionale. Non solo qualcuno ha acceduto in modo abusivo al sistema, ma ha anche favorito l’installazione di programmi RAT, ovvero software spia, i trojan, che consentono di potere interrogare la banca dati da remoto, per estrarre le informazioni volute.

Le attività illecite, al momento, ipotizzate sono quindi di due tipi, ma entrambe conducono all’attività di un essere umano che ha usato le proprie credenziali riservate, vuoi per sottrarre dati, vuoi per aprire una finestra da cui fare entrare altri dall’esterno. Niente di più semplice se nessuno controlla.

Ovviamente entrambe le attività sono illecite e già sanzionate.

La banca dati coinvolta nella caccia all’oro è la banca dati SDI, o Sistema di Indagine, comunemente nota anche come Sistema d'Indagine Interforze, istituita con la legge 121/1981 e gestita dal ministero dell'Interno con lo scopo di centralizzare le informazioni rilevanti per le attività di indagine e prevenzione dei reati.

Questa banca dati è principalmente utilizzata dalle forze di polizia e da altri enti autorizzati per supportare le attività investigative e garantire la sicurezza pubblica, consentendo alle forze dell'ordine di accedere e condividere dati su persone, veicoli, oggetti preziosi, permettendo di incrociare informazioni su persone sospette, criminali noti o situazioni a rischio. Include dati relativi a precedenti penali e giudiziari, documenti in possesso della pubblica amministrazione, sentenze e decisioni amministrative, a cui possono aggiungersi informazioni su posizioni bancarie.

L’accesso è riservato esclusivamente ai soggetti indicati dalla legge, deve essere motivato e necessita, appunto, di credenziali personali, non trasmissibili a terzi, mentre l’abuso è sanzionato.

Quali sono le regole

La stessa legge istitutiva del SDI prevede che sia punito con la reclusione fino a tre anni «il pubblico ufficiale che comunica o fa uso di dati ed informazioni in violazione delle disposizioni della presente legge, o al di fuori dei fini previsti dalla stessa», concentrandosi non tanto sulla sottrazione di dati quanto sulla diffusione di notizie di cui si è a conoscenza per ragioni di ufficio.

A questa norma si aggiunge però la previsione dell’art. 615 ter del codice penale che sanziona, con la reclusione fino a tre anni, salvo aggravanti, l’accesso abusivo a un sistema informatico o telematico che si realizza, non solo quando qualcuno si introduce illecitamente in un sistema informatico, come può fare un hacker, ma anche se chi vi accede con le proprie credenziali lo fa per fini diversi da quelli per cui le ha ottenute e per cui dovrebbe usarle.

Sul punto ci sono importanti pronunce della Corte di Cassazione, che hanno avuto ad oggetto casi analoghi a questo, ma limitati ad un solo accesso abusivo. Tra le tante ricordiamo la sentenza n. 3694/2020 che si è espressa sul caso di un agente di Polizia che si era introdotto nella banca dati SDI per ragioni estranee al suo ufficio, ribadendo che quando la norma sanziona “chiunque abusivamente si introduce in un sistema informatico o telematico protetto da misure di sicurezza, ovvero vi si mantiene contro la volontà espressa o tacita di chi ha il diritto di escluderlo”, intende sanzionare non solo chi scardina il sistema per entrarci ma anche chi, pur avendo l’autorizzazione ad accedere, lo fa per ragioni “ontologicamente estranee” a quelle delle sue mansioni. Il comportamento dell’agente che consulta la banca dati per acquisire notizie, senza che ci sia un’indagine in corso o una ragione oggettiva, è una sorta di sviamento di potere, che supera i limiti dettati dalla discrezionalità amministrativa propria del funzionario e non è ammissibile.

La giurisprudenza è consolidata e un decreto che potrebbe aggravare le pene di reati già previsti dal nostro codice non sembra essere la risposta giusta a questo fenomeno che, con dimensioni ed effetti diversi, esiste da tempo ed è destinato a crescere.

A dirlo è il Garante della Privacy che in un comunicato in cui il Presidente Pasquale Stanzione afferma di avere creato una «task force» per individuare le misure da adottare per proteggere le banche dati, ha dichiarato che negli ultimi anni “dalle segnalazioni ricevute, risulta un incremento del fenomeno collegato alla rivendita di informazioni riservate presenti nelle banche dati pubbliche da parte di società private che, anche avvalendosi di agenzie di investigazione privata, offrono servizi di 'informazioni investigate' a chiunque ne abbia interesse, anche attraverso opachi meccanismi di reperimento dei dati”.

Che la pubblica amministrazione non sia dotata, almeno dal punto di vista organizzativo, delle migliori strutture per prevenire un fenomeno destinato a crescere con la digitalizzazione sempre più diffusa, è sotto gli occhi di tutti. Puoi adottare tutte le misure tecniche che vuoi, ma se l’uomo sbaglia, o delinque, non puoi farci davvero niente o quasi, tanto che in materia di sicurezza informatica l’errore umano è sempre il più temuto.

La difesa contro gli attacchi informatici deve essere una priorità dello Stato, ma ancora di più deve esserlo rispetto ai comportamenti errati del proprio personale, colposi o dolosi che siano.

La sicurezza non passa solo da strumenti tecnici, che sono indispensabili, ma deve necessariamente consistere anche in soluzioni organizzative. Le imprese private lo sanno ed investono cifre importanti per evitare il rischio di perdere dati, seguendo le indicazioni delle procedure ISO, tra cui la ISO27001 e la ISO 9001, che impongono una serie di controlli per gestire intrusioni indesiderate lato tecnico ma anche per monitorare il lavoro umano, con una catena di controlli a cascata sull’operato dei colleghi.

Che lo facciano i privati e non lo faccia lo Stato lascia perplessi e se lo Stato lo ha fatto, ci chiediamo come sia possibile che l’amministratore di sistema non si sia accorto di niente, che i file di log, ovvero quei file che registrano gli accessi, non abbiano destato sospetti, che non sia scattato un allarme quando è stato installato un trojan, che non ci siano stati controlli incrociati, lato umano, sull’operato dei colleghi, come sia possibile, insomma, che il corretto utilizzo delle credenziali di un agente sia lasciato soltanto alla sua buona fede.

Ecco, piuttosto di avere un nuovo decreto, ci piacerebbe conoscere dal ministero dell’Interno quali erano le misure di sicurezza, tecniche e logistiche, in atto al momento in cui i fatti sono accaduti e, ancora di più, ci piacerebbe sapere quali sono le misure attuali.

Una bella disclosure su questo importante argomento potrebbe rassicurare i cittadini più di tanti decreti.

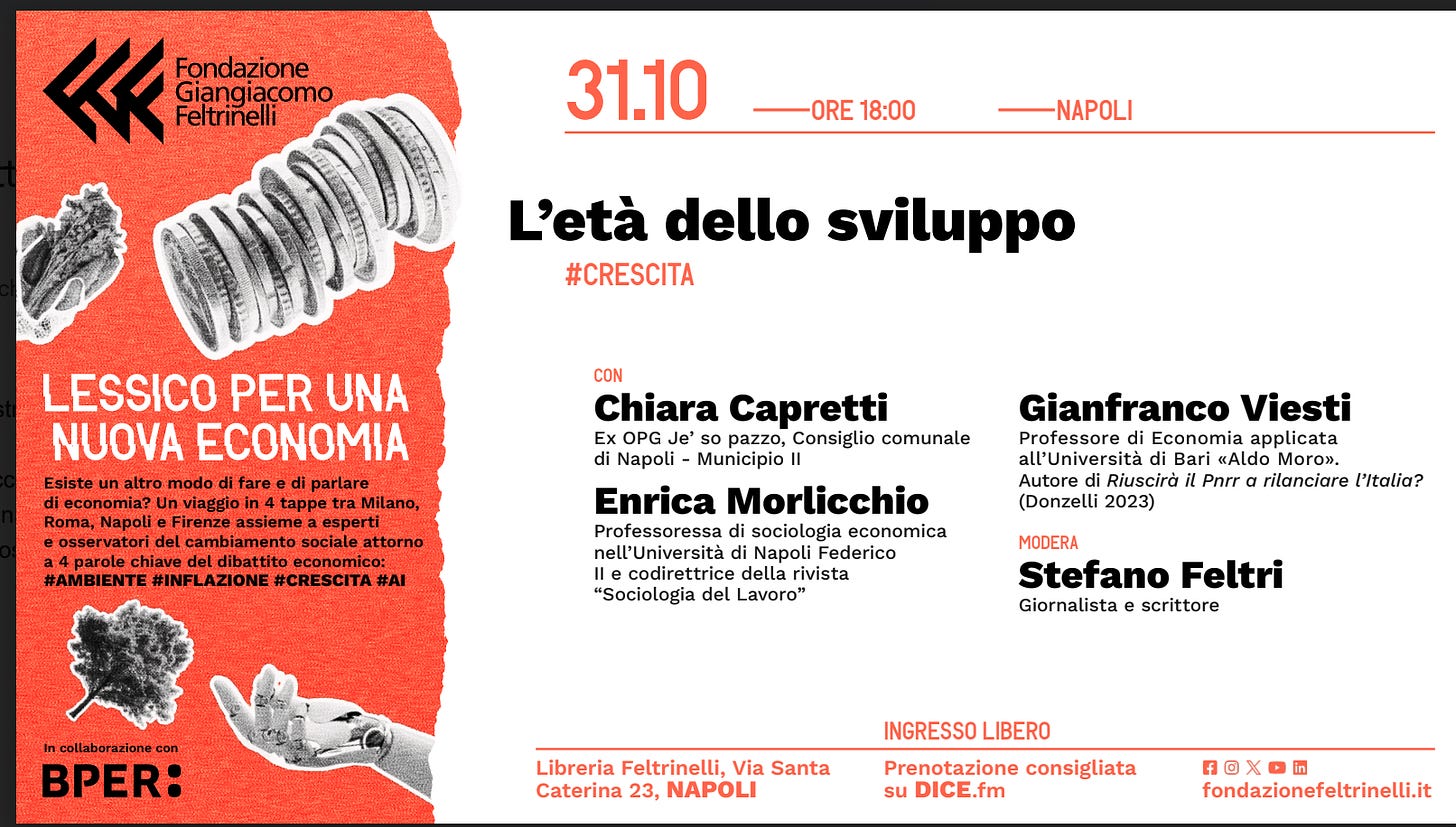

L’appuntamento a Napoli

Il dialogo Stefano Feltri - Laura Turini su Stroncature

Nei giorni scorsi ho presentato il mio libro Dieci rivoluzioni nell’economia mondiale (che l'Italia si sta perdendo), uscito nei mesi scorsi per Utet, in un evento organizzato dal bel progetto Substack Stroncature. Con me c’era anche un’altra ormai storica firma di Appunti, cioè Laura Turini. Trovate il video qui:

Notizia positiva: Utet mi ha comunicato che hanno ristampato il libro, se volete lo trovate qui:

Appunti è possibile grazie al sostegno delle abbonate e degli abbonati. E’ con il loro contributo che Appunti può crescere e svilupparsi anche con progetti ambiziosi come La Confessione. Se pensi che quello che facciamo è importante, regala un abbonamento a qualcuno a cui tieni

Condivido al 100% questa affermazione dell'autrice:

"All’improvviso, gli italiani, che per la maggiore parte regalano i propri dati in cambio di un indirizzo di posta gratuito o di una barretta di cioccolata, si sono svegliati scoprendo che la propria vita può finire nelle mani di chiunque ed essere venduta nel “mercato nero dei dati”, come lo ha definito il procuratore nazionale antimafia, Giovanni Melillo, in una conferenza stampa."

Anni fa abbiamo addirittura saputo che Spotify chiedeva ai giovani di spedire il delicatissimo proprio DNA , tramite cotonfioc stisciato nell'interno della guancia; in cambio i giovani avrebbero ricevuto una compilation basata su gusti desunti dal loro Dna (sic!)

In campo sanitario cittadini e medici hanno accettato con discreto entusiasmo la "facilitazione-a rischio di faciloneria" delle ricette dematerializzate ( evitamento di visite ambulatoriali per le ricette ripetute) e l'uso di WhattsApp invece delle visite; e nello stesso tempo hanno sottovalutato che di pari passo si inviavano ai server delle regioni e dello stato (in particolare alla Sogei, braccio del Ministero delle finanze) masse di dati sensibili (diagnosi, farmaci, esami di laboratorio e radiologici, ecc); server con dati medici che poi abbiamo visto come restano indifesi, hackerabili e persino modificabili. Nota bene: in Gemania e Giappone, iper-tecnologici, queste *facilitazioni* telematiche al posto delle visite Non esistono. Vi e’ da rifletterci.

Tutto questo ha compromesso le colonne portanti della Medicina di tutti i tempi : la riduzione delle visite ambulatoriali e domiciliari, il segreto professionale e il rapporto fiduciario dei contatti in prossimità.

Forse e' troppo tardi per salvare la professione medica e il rapporto medico-paziente. Vi e' una sola via: Non fidarsi di velocità e facilitazioni legate all’ abbraccio con istituzioni pubbliche e private (vedi i giganti USA) . Serve invece tornare a gestire i dati informatici sensibili in proprio tra medico e paziente; e trasmetterli alle regioni e stato con il contagocce, almeno sino a che Lorsignori non avranno risolto i bubboni degli spionaggi , furti di dati, fughe verso hacker che poi vendono i nostri sensibilissimi dati sanitari ai tanti broker in giro per l’Italia e per il mondo

Francesco Del Zotti - https://qualereteinsanita.blogspot.com/2024/

Quindi a disciplinare la materia è una legge del 1981, legge 121/1981? 3 anni di carcere, che con una fedina penale pulita, gode della totale impunità...

In questi 43 anni nessuno si è peritato di aggiornare i sistemi di controllo e l'adeguatezza della pena? Per reati di tale pericolosità ci dovrebbe essere l'ergastolo ostativo. Non vedo differenze tra questi e i reati di terrorismo.

Ho sentito che sono coinvolti anche altri interessi internazionali. Sarà vero?